Bezpieczeństwo w chmurze: Jakie rozwiązania IT są najlepsze do ochrony danych w chmurze?

Chmura obliczeniowa zdominowała sposób przechowywania i przetwarzania danych w dzisiejszym świecie biznesu. Dzięki swojej elastyczności, skalowalności i oszczędności kosztów, coraz więcej firm decyduje się na przeniesienie swoich zasobów do chmury. Jednak wraz z rosnącą popularnością chmury pojawiają się również poważne obawy dotyczące bezpieczeństwa danych. Przechowywanie w chmurze wiąże się z ryzykiem naruszeń prywatności, kradzieży danych czy ataków hakerskich. Jakie więc rozwiązania IT warto zastosować, by chronić dane przechowywane w chmurze? Jakie narzędzia i praktyki mogą pomóc firmom zapewnić odpowiednią ochronę swoich zasobów w chmurze?

Wyzwania bezpieczeństwa w chmurze

Chmura obliczeniowa, choć oferuje liczne korzyści, nie jest wolna od ryzyk. Przechowywanie danych w zewnętrznych centrach danych może budzić obawy związane z:

Brakiem kontroli nad fizycznym dostępem do danych, które mogą być przechowywane w różnych częściach świata.

Naruszeniami prywatności, szczególnie w przypadku danych wrażliwych, takich jak dane osobowe, finansowe czy zdrowotne.

Atakami hakerskimi, w tym ransomware, phishingiem czy atakami DDoS, które mogą zagrozić bezpieczeństwu przechowywanych danych.

Utrata dostępu do danych w wyniku awarii systemu, błędów użytkownika lub problemów z synchronizacją.

Z tych powodów zabezpieczenie danych w chmurze wymaga zastosowania odpowiednich narzędzi i strategii. Na szczęście, dostępne są liczne rozwiązania IT, które pomagają zminimalizować te zagrożenia i zapewniają odpowiednią ochronę danych w chmurze.

1. Szyfrowanie danych – podstawowy filar bezpieczeństwa

Jednym z najważniejszych rozwiązań, które zapewniają bezpieczeństwo danych przechowywanych w chmurze, jest szyfrowanie. Szyfrowanie polega na konwersji danych do formatu, który jest nieczytelny bez odpowiedniego klucza deszyfrującego. Dzięki temu nawet jeśli dane zostaną przechwycone przez osoby nieupoważnione, nie będą w stanie ich odczytać.

Istnieje kilka metod szyfrowania danych:

Szyfrowanie danych w spoczynku (at rest) – stosowane do zabezpieczenia danych przechowywanych w bazach danych, plikach i innych magazynach w chmurze. W tym przypadku, dane są szyfrowane na dysku i odszyfrowywane tylko w momencie ich użycia.

Szyfrowanie danych w tranzycie (in transit) – zabezpiecza dane przesyłane pomiędzy użytkownikami a chmurą, np. podczas synchronizacji plików, przesyłania danych przez sieć czy połączeń z aplikacjami w chmurze.

Warto korzystać z rozwiązań, które oferują automatyczne szyfrowanie, takich jak Amazon Web Services (AWS), Microsoft Azure czy Google Cloud Platform, które oferują narzędzia do szyfrowania zarówno danych w spoczynku, jak i w tranzycie.

2. Zarządzanie tożsamością i dostępem (IAM)

Skuteczne zarządzanie dostępem do danych w chmurze jest kluczowe dla zapewnienia bezpieczeństwa. Zarządzanie tożsamościami i dostępem (Identity and Access Management, IAM) pozwala na kontrolowanie, kto i w jakim zakresie ma dostęp do zasobów w chmurze. Wdrożenie odpowiednich polityk IAM jest fundamentem ochrony danych.

Niektóre funkcje IAM obejmują:

Autentykację wieloskładnikową (MFA) – dodatkowa warstwa ochrony, wymagająca od użytkownika podania więcej niż jednej formy weryfikacji (np. hasła i kodu z aplikacji mobilnej).

Minimalizacja uprawnień – przypisanie użytkownikom tylko tych uprawnień, które są niezbędne do wykonania ich zadań. Dzięki temu zmniejsza się ryzyko nadużyć.

Kontrola dostępu na poziomie roli (RBAC) – przypisanie ról użytkownikom, które określają, jakie zasoby w chmurze mogą być przez nich używane.

Główne platformy chmurowe, takie jak AWS IAM, Azure Active Directory i Google Cloud Identity, oferują zaawansowane funkcje zarządzania tożsamościami i dostępem, które pomagają chronić firmowe zasoby przed nieautoryzowanym dostępem.

3. Monitoring i audyt bezpieczeństwa

Regularne monitorowanie i audytowanie aktywności w chmurze to kluczowe elementy zapewnienia bezpieczeństwa. Dzięki odpowiednim narzędziom IT, firmy mogą śledzić, jakie działania są podejmowane na ich danych, identyfikować podejrzane zachowania i reagować na potencjalne zagrożenia.

Narzędzia do monitoringu bezpieczeństwa obejmują:

Systemy wykrywania i zapobiegania włamaniom (IDS/IPS) – pozwalają na analizowanie ruchu w chmurze i wykrywanie nieautoryzowanych prób dostępu do danych.

Platformy do monitorowania aktywności użytkowników (UAM) – umożliwiają śledzenie działań użytkowników, identyfikację potencjalnych zagrożeń i zapewniają audyt działań.

Logi bezpieczeństwa – w ramach chmurowych usług, takich jak AWS CloudTrail, Azure Monitor czy Google Cloud Audit Logs, firmy mogą gromadzić i analizować logi zdarzeń związanych z dostępem do danych.

Dzięki ciągłemu monitorowaniu aktywności w chmurze firmy są w stanie w porę wykrywać naruszenia bezpieczeństwa i minimalizować ryzyko ataków.

4. Kopie zapasowe i odzyskiwanie danych

Niezależnie od zastosowanych zabezpieczeń, ryzyko utraty danych jest zawsze obecne. Dlatego w chmurze tak ważne jest posiadanie odpowiednich rozwiązań do tworzenia kopii zapasowych i odzyskiwania danych.

Najważniejsze praktyki to:

Automatyczne tworzenie kopii zapasowych – dane w chmurze powinny być regularnie archiwizowane, aby w przypadku awarii lub ataku hakerskiego możliwe było ich szybkie przywrócenie.

Odzyskiwanie po awarii (Disaster Recovery, DR) – plany i narzędzia do szybkiego przywracania dostępu do danych w przypadku ataku ransomware, awarii systemu czy innych kryzysowych sytuacji.

Platformy chmurowe, takie jak AWS Backup, Azure Backup czy Google Cloud Storage, oferują narzędzia, które pozwalają na łatwe tworzenie kopii zapasowych oraz odzyskiwanie danych.

5. Zabezpieczenia przed atakami DDoS

Ataki typu Distributed Denial of Service (DDoS), które mają na celu przeciążenie systemów i uniemożliwienie dostępu do danych, są poważnym zagrożeniem dla firm korzystających z chmury. Aby chronić swoje zasoby przed tego typu atakami, firmy mogą korzystać z rozwiązań do ochrony przed DDoS.

Popularne narzędzia do ochrony przed atakami DDoS obejmują:

AWS Shield – usługa ochrony przed atakami DDoS oferowana przez Amazon Web Services.

Azure DDoS Protection – platforma zabezpieczeń Microsoftu, zapewniająca ochronę przed atakami DDoS w chmurze.

Cloudflare – firma oferująca rozwiązania ochrony przed atakami DDoS oraz zabezpieczania aplikacji webowych.

Podsumowanie

Bezpieczeństwo danych w chmurze jest kluczowym zagadnieniem, które wymaga zastosowania odpowiednich narzędzi i praktyk IT. Szyfrowanie, zarządzanie tożsamościami i dostępem, monitoring, kopie zapasowe i zabezpieczenia przed atakami DDoS to tylko niektóre z podstawowych rozwiązań, które powinny być wdrożone w każdej organizacji korzystającej z chmurowych zasobów. Wybór odpowiednich technologii, dopasowanych do specyfiki organizacji, pozwala na zminimalizowanie ryzyka naruszenia bezpieczeństwa i zapewnienie poufności, integralności i dostępności danych przechowywanych w chmurze.

Na czym drukować materiały promocyjne?

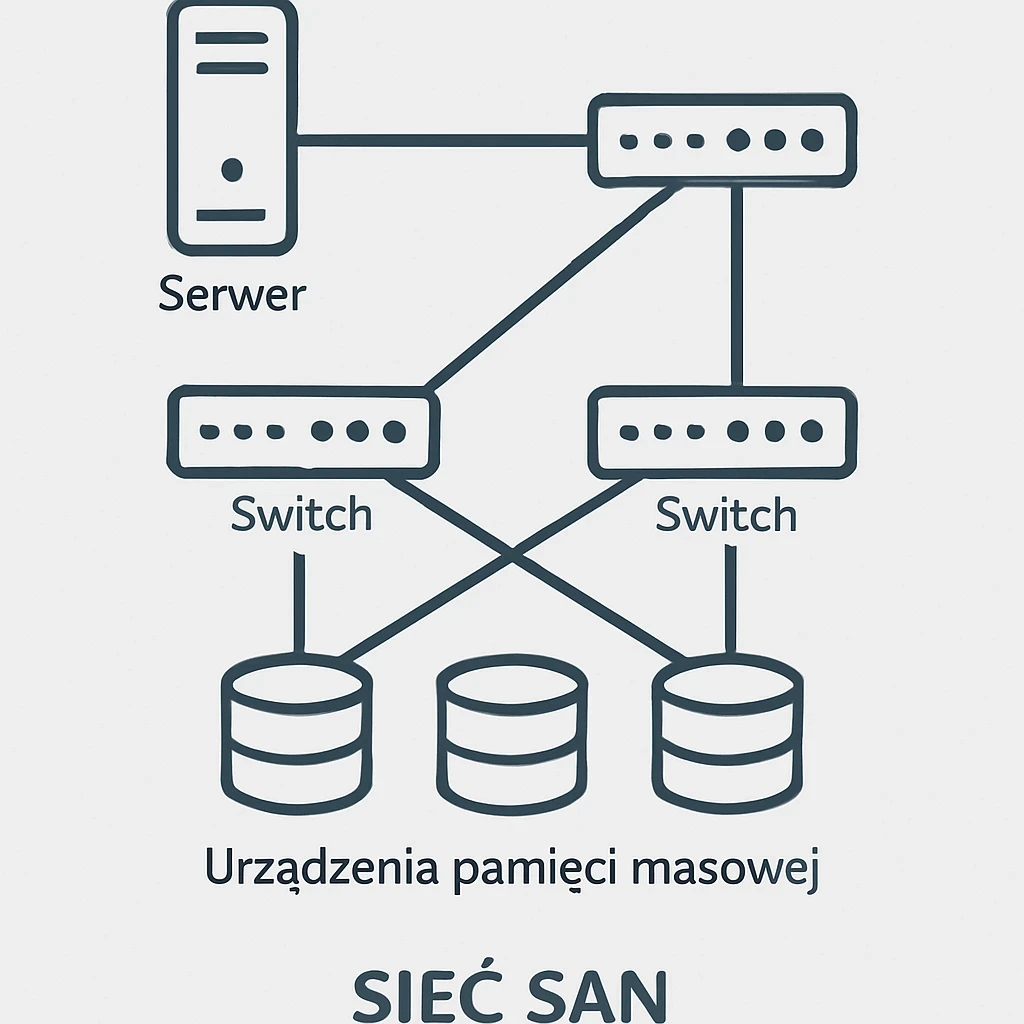

Sieć SAN - co to jest?

Dlaczego psują się ekspresy do kawy?

Jaki dostawca usług telekomunikacyjnych jest najlepszy?

Co to jest panel HMI Weintek?

Co zrobić, kiedy laptop przestaje działać?

Komu zlecić pozycjonowanie strony?

Jakie zastosowanie mają plafony LED?

Nowoczesne technologie w obiegu energii – inteligentne systemy zarządzania energią w urządzeniach elektronicznych

.jpeg)

Cyberbezpieczeństwo w erze IoT: Jak zabezpieczyć urządzenia podłączone do internetu?

Chmura obliczeniowa vs. on-premises: Co wybrać dla dużych firm?

.jpeg)

.jpeg)